امنیت شبکه

شامل تمامی مراحلی است که برای محافظت از یکپارچگی شبکه و دادههای آن انجام میشود. امنیت شبکه اهمیت دارد؛ چرا که دادهها را از حملات سایبری ایمن نگه داشته و اطمینان میدهد که شبکه قابل استفاده و قابل اعتماد است. استراتژیهای امنیتی شبکه از چندین راهحل امنیتی برای محافظت از کاربران و سازمانها در برابر بدافزارها و حملات سایبری استفاده میکنند.

اهمیت امنیت شبکه

امنیت شبکه امر بسیار مهمی است؛ چرا که از دسترسی حملات و تهدیدات سایبری به دادهها و اطلاعات حساس جلوگیری میکند. زمانی که هکرها به چنین دادههای دست یابند، میتوانند مشکلات مختلفی را برای سازمانها به وجود آورند. در ادامه به 3 مورد از مهمترین دلایل اهمیت حفاظت از شبکهها و دادههای موجود در آن اشاره شده است:

- ریسکهای عملیاتی: سازمانی که از امنیت کافی برخوردار نباشد، در معرض خطر اختلال در عملیات میباشد. کسبوکارها و شبکههای شخصی به دستگاهها و نرمافزارهایی وابسته هستند که زمانی که توسط ویروسها، بدافزارها و حملات سایبری در معرض خطر قرار میگیرند، نمیتوانند به طور موثر در مقابل آنها عمل کنند. همچنین تجارت اکثر ارتباطات داخلی و خارجی به شبکهها متکی است.

- خطرات مالی: از دست دادن دادهها هم برای افراد و هم برای مشاغل میتواند گران تمام شود. سازمانهایی که اطلاعات شناسایی شخصی افراد را مدیریت میکنند، مانند شمارههای تامین اجتماعی و گذرواژهها، بایستی در نگهداری و ایمن نگه داشتن آنها دقت داشته باشند.

- ریسک مالی: همچنین هکرها میتوانند داراییهای معنوی سازمانها را به سرقت ببرند که بسیار هزینهبر است. از دست دادن ایدهها، اختراعات و محصولات یک شرکت میتواند منجر به از دست دادن کسبوکار و مزیتهای رقابتی شود.

انواع نرم افزارها و ابزارهای امنیت شبکه

انتخاب سیاستها و ابزارهای امنیتی برای هر شبکهای متفاوت است و در طول زمان تغییر میکند. امنیت قوی زمانی حاصل میشود که از چندین رویکرد استفاده شود تا حداکثر کنترلهای امنیتی را به سازمان ارائه دهد. از انواع ابزارها و نرمافزارهای امنیتی شبکه که معمولاً مورد استفاده قرار میگیرند میتوان به موارد زیر اشاره کرد:

- Access Control

- Antivirus & Antimalware

- Application Security

- Firewall

- IDS (Intrusion Detection System)

- Network Segmentation

- Virtual Private Network (VPN)

- Web Security

- Wireless Security

از آنجایی که هدف این مقاله بحث در مورد ایزوله سازی شبکه سازمانی است، ادامه مبحث را به Network Segmentation که همان مفهوم ایزوله سازی، تقسیم بندی و جداسازی شبکه را ارائه میدهد، میپردازیم.

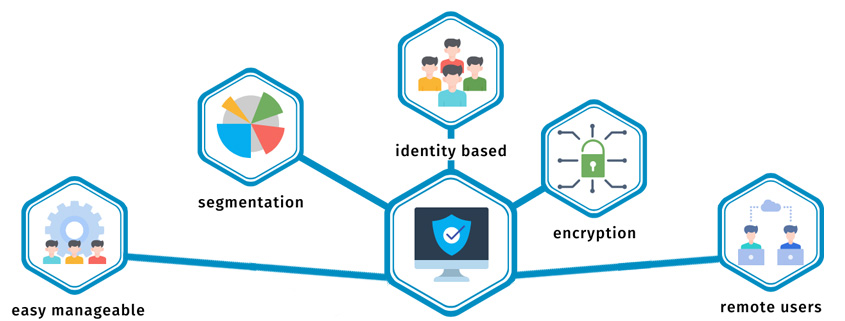

Network Segmentation یا تقسیم بندی شبکه

تقسیم بندی شبکه در واقع یک طراحی معماری شبکهای است که یک شبکه را به چندین بخش یا چندین زیر شبکه تقسیم میکند که هر یک به عنوان یک شبکه کوچکتر و مجزا عمل میکنند. تقسیم بندی شبکه با کنترل جریان ترافیک در شبکه کار میکند که میتوان ترافیک را براساس مکان یا به بخشهایی محدود کرد، به این صورت که در چه مکانهایی ترافیک میتواند جریان داشته باشد یا نداشته باشد. همچنین جریان ترافیک را میتوان براساس نوع ترافیک، مبدأ و مقصد نیز محدود کرد.

دلایل استفاده از تقسیم بندی شبکه

- شبکههای بزرگتر به بخشهای کوچکتر و با مدیریت آسانتر تقسیم میشوند.

- مدیران شبکه میتوانند سیاستهای جداگانهای را برای هر زیر شبکه تنظیم نمایند.

- مدیران قادر هستند جریان ترافیک میان زیرشبکهها را کنترل، مدیریت یا محدود کنند.

- ازدحامی که توسط کاربر در سایر بخشهای شبکه یه وجود میآید، برطرف میشود.

- همچنین امنیت سایبری در محدود کردن میزان گسترش یک حمله مخرب با محدود کردن حمله به یک بخش بهبود مییابد.

Network Segmentation را نباید با Micro Segmentation اشتباه گرفت. Network Segmentation سطح حمله به شبکه سازمان را با اعمال کنترلهای امنیتی خاص در سطح Workload کاهش میدهد، در حالیکه Micro Segmentation کاربردهای خود را دارد.

تفاوتهای زیادی میان این دو وجود دارد، از جمله موارد زیر:

- Network Segmentation بخش بزرگتری از شبکه را پوشش میدهد، در حالیکه Micro Segmentation در سطح دستگاه قابل استفاده است که برای اینترنت اشیا (IoT) و دستگاههای Edge مناسب است.

- Network Segmentation برای شبکههای فیزیکی و Micro Segmentation برای شبکههای مجازی کاربرد دارد.

- سیاستهایی که Network Segmentation اعمال میکند بسیار گسترده هستند در حالیکه سیاستهای Micro Segmentation جزئیتر میباشند.

- Network Segmentation مبتنی بر سختافزار و Micro Segmentation مبتنی بر نرمافزار است.

نحوه کار تقسیم بندی شبکه

تقسیم بندی شبکه، یک شبکه را به چندین بخش تقسیم کرده و هر بخش را به صورت جداگانه مدیریت میکند، این به معنی است که اعمال پروتکلهای ترافیکی برای مدیریت ترافیکهایی است که از هر بخش عبور میکند و بررسی میکند که ترافیک مجاز است یا خیر. همچنین پروتکلهای امنیتی را برای مدیریت امنیت هر بخش فراهم میکند. زیر شبکهها فقط به کاربران دارای اعتبار اجازه دسترسی به سیستمها را میدهند. قوانینی که در پیکربندیهای شبکه اعمال شدهاند تعیین میکنند که کاربران، سرویسها و دستگاههای موجود در زیرشبکهها چگونه میتوانند به یکدیگر متصل شوند یا خیر.

انواع تقسیم بندی شبکه

-

تقسیم بندی فیزیکی

تقسیم بندی فیزیکی از سختافزار اختصاصی برای ایجاد زیرشبکهها استفاده میکند. با اینکه تقسیم بندی فیزیکی امنترین روش است اما به همان نسبت مدیریت آن سخت است. از آن به عنوان تقسیمبندی مبتنی بر محیط نیز یاد میشود؛ چرا که هر بخش به اتصال اینترنت، کابلکشی فیزیکی و فایروال نیاز دارد. این نوع تقسیم بندی براساس اعتماد عمل میکند، به این صورت که تمامی مواردی که داخلی باشند قابل اعتماد بوده و عوامل بیرونی غیرقابل اعتماد هستند. محدودیتهای کمی برای منابع داخلی وجود دارد که معمولاً بر روی یک شبکه مسطح با کمترین تقسیم بندی در شبکه داخلی قابل اجرا هستند. از طرفی نیز تقسیمبندی فیزیکی روش ناامنی نیز به حساب میآید؛ زیرا زمانی که هکرها یا عوامل مخرب به فایروال نفوذ پیدا کنند، آزادانه در داخل شبکه حرکت میکنند بدون اینکه مانعی داشته باشند.

-

تقسیم بندی مجازی

تقسیمبندی مجازی کل شبکه را پوشش میدهد نه فقط محیط را. سوئیچها محیط شبکه محلی مجازی را مدیریت کرده و فایروالها را به اشتراک گذاشته و تعداد سختافزارها را کاهش میدهند. در این حالت، تقسیم بندی فیزیکی، مجازی و توزیع شده و سیاستهای امنیتی دقیقتر و جزئیتر اعمال میشوند.

مزایای تقسیم بندی شبکه

به طور کلی، مزیت اصلی تقسیم بندی شبکه در حوزه امنیت است که در این حوزه مدیریت و عملکرد آن مورد توجه قرار میگیرد. تقسیم بندی شبکه امنیت را از راههای مختلفی افزایش میدهد، از جمله موارد زیر:

- ایزوله سازی: ترافیک شبکه را میتوان ایزوله یا محدود کرد، بنابراین از رفتوآمد ترافیکهای غیرمجاز میان بخشهای شبکه جلوگیری میشود.

- مهار: زمانی که در شبکه مشکلی رخ دهد، تاثیر آن به زیر شبکه محلی آن محدود میشود.

- کنترل دسترسی: فقط کاربران مورد تائید میتوانند به منابع شبکه دسترسی داشته باشند.

- بهبود نظارت: به راحتی میتوان بر زیرشبکهها نظارت نمود، رویدادها را ثبت کرد و رفتارهای مشکوک را تشخیص داد.

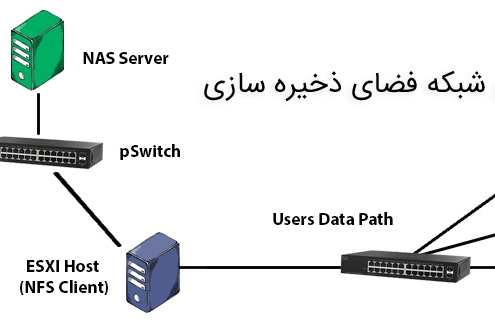

- بهبود عملکرد: ترافیکهای محلی در هر زیرشبکه کاهش مییابند، شبکهها یا برنامههای پر ترافیک را میتوان جدا نمود تا در بقیه شبکهها تاثیری نداشته باشد.

- مدیریت آسان: از آنجایی که محیطهای شبکه به طور مداوم تغییر میکنند، تغییرات را میتوان فقط در زیرشبکه نه در کل شبکه تنظیم کرده و انتشار آن را تا حدی تسریع نمود.

نمونههایی از موارد استفاده از تقسیم بندی شبکه

از مزایای عملکرد و امنیت تقسیمبندی شبکه میتوان در موقعیتهای متعدد از جمله موارد زیر استفاده نمود:

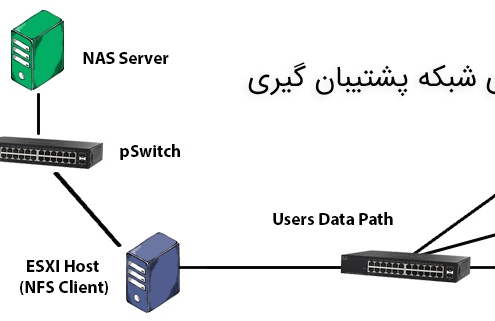

- ایجاد یک شبکه Guest (مهمان): مدیران IT میتوانند با نظارت بر فعالیت و امنیت در سطح بالا، فضایی را برای مهمانان (افرادی که به طور موقت در شرکت یا سازمان حضور دارند) ایجاد کنند.

- دسترسی اختصاصی کاربر: یک بخش میتواند برای یک سطح از کاربران ایجاد شود، به طور مثال، محدودیتهایی اعمال شود که به دادههای حساس فقط کاربران مشخص شده دسترسی داشته باشند.

- ایجاد VPN: مدیران IT میتوانند برای دسترسی کاربران به دسکتاپ و فایلهای خودشان از راه دور، یک شبکه خصوصی مجازی (VPN) ایجاد نمایند.

- افزایش امنیت Public Cloud: ارائه دهندگان Public Cloud از مشتریان خود میخواهند تا امنیت خود را در خصوص برنامهها، دادهها و دسترسی به سیستم مدیریت نمایند. تقسیمبندی شبکه با کنترل دقیقتر افراد و دسترسی آنها، به این محافظت کمک میکند.

- جداسازی دستگاههای IoT: به طور مثال، مدیران IT میتوانند فقط به دستگاههایی مانند دوربینهای امنیتی اجازه گفتگو در شبکه را بدهند.

- با اعمال دسترسی ایمن به دادههای حساس، از رعایت مقررات اطمینان حاصل کنید.

خدمات نسام در زمینه جداسازی شبکه سازمانی

شرکت هوشمند افزار نوین راهبرد با تکیه بر تواناییهای متخصصان فنی خود، آماده ارائه خدمات درخصوص نصب، راه اندازی و پشتیبانی ایزوله سازی زیرساخت شبکه میباشد.